Tor(洋葱路由器)提供匿名浏览功能,通过将互联网流量通过全球自愿者运营的多层服务器网络加密和转发,以保护用户身份和位置信息。然而,它不提供传统的防病毒或防恶意软件保护,用户在使用时仍需配合其他安全措施。

Tor的基本功能介绍

洋葱路由的工作原理

- 多层加密技术:Tor 网络通过在多个节点之间传递数据,并在每个节点对数据进行逐层加密处理,保护用户的隐私和安全。每一层加密都类似于洋葱的一层,仅当前节点能解开一层,直到数据达到目的地。

- 随机路由选择:数据在进入Tor网络后,首先会随机选择一个入口节点(Guard节点),然后通过多个中继节点传输,最终通过出口节点离开Tor网络并到达目标服务器。这种随机路径选择增加了跟踪用户的难度。

- 节点独立性:Tor的每个节点操作都是独立的,节点间不共享完整的路径信息。这意味着即使某个节点被攻击或者受到监控,也难以追踪到整个通信路径或用户的真实身份。

Tor与普通浏览器的区别

- IP地址匿名性:与普通浏览器直接连接目标服务器不同,Tor浏览器通过其网络内的节点间接连接,有效隐藏了用户的真实IP地址,为用户提供了较高级别的匿名性。

- 抵抗监控的设计:Tor浏览器专为抵抗跟踪和监视设计,能够帮助用户绕过网络审查和封锁,访问被地理或政治因素限制的网站。

- 性能与速度的权衡:由于Tor网络中的数据需要通过多个节点,并在每个节点进行加解密处理,因此与普通浏览器相比,Tor浏览器在网速上通常较慢。这种速度上的牺牲是为了提高隐私和安全性。

Tor如何保护用户隐私

加密技术的应用

- 分层加密:Tor网络的核心是其分层加密技术,每次通信数据在传输过程中经过多个节点,每个节点为数据添加或解除一层加密。这种方法确保了即便某个节点被攻破,攻击者也无法得知原始数据或完整的路由路径。

- 独立节点操作:每个节点只能解密获取到它传递到下一个节点所需的最少信息,且不知道数据的最终来源或目的地。这种设计使得监视单个节点无法揭露整个通信内容。

- 端到端加密:尽管Tor提供匿名的传输网络,用户仍被建议使用端到端加密的通信方式,如HTTPS,来保证数据在到达终端服务器之前始终处于加密状态,增加一层额外的安全保护。

流量匿名化的过程

- 随机路径选择:Tor通过构建一个由随机选择的节点组成的路径(称为电路)来传输数据。每次用户请求都可能使用不同的路径,使得追踪用户实际使用的路径变得极其困难。

- 时间混淆技术:Tor网络在传输数据时会尝试混淆数据包的时间模式,阻止外部观察者通过分析数据流和时间来推断用户的行为或位置。

- 网络层隔离:Tor确保用户的身份和地点信息不会暴露给网络监控者。即使用户访问的终端网站受到监控,攻击者也无法直接通过Tor网络追踪到用户的实际IP地址。

Tor网络的安全级别

面对网络监控的防护

- 多重加密机制:Tor使用的多重加密确保了数据在传输过程中即使被截获,也因为缺乏解密的全部密钥而难以解析。每个节点仅对数据进行部分解密并重新加密,再传递给下一个节点,有效防止中间人攻击。

- 随机路径生成:数据在Tor网络中的传输路径是随机生成的,且每个会话的路径都不同。这使得监视者难以追踪完整路径或确定用户的真实位置。

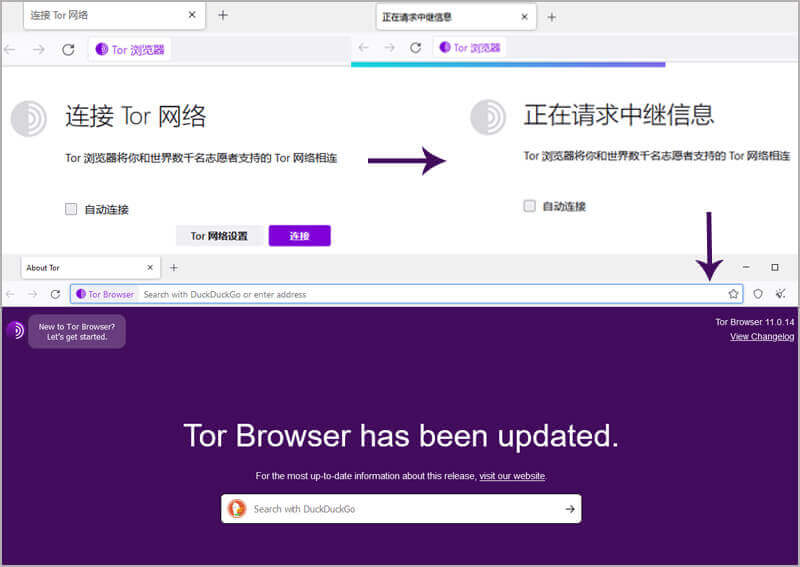

- 防封锁设计:Tor能够让用户绕过基于IP地址的封锁,访问被地理位置限制或政治敏感的网站。即使在严格的网络审查制度下,用户也能通过Tor匿名地访问信息。

防御网络攻击的能力

- 端到端加密支持:尽管Tor本身不加密网络流量的最后一段传输,用户仍然可以通过使用HTTPS等协议来实现端到端加密,确保数据安全传送至最终目标服务器。

- 入口和出口节点的隔离:Tor设计中的入口节点和出口节点的分离确保了即使出口节点被监控或受到攻击,攻击者也不能直接追溯到用户的真实IP地址。

- 网络抵抗力:Tor网络由成千上万的志愿者运行的节点组成,这种分散的网络结构使得其对于集中式攻击具有较高的抵抗力。即使部分节点受到攻击或下线,网络仍能继续运行。

使用Tor的潜在风险

可能遇到的安全威胁

- 出口节点的风险:在Tor网络中,出口节点是数据退出Tor网络并进入普通互联网的地方。由于出口节点可以查看到传输的数据(除非使用端到端加密),因此恶意运行的出口节点可能截取或篡改信息。

- 时间分析攻击:尽管Tor通过构建随机的数据传输路径来提高匿名性,高级的时间分析攻击仍然可以通过分析数据包的时间戳和大小来尝试确定用户的身份和活动。

- 脆弱的应用层:如果用户在Tor浏览器上使用的应用程序或服务有安全漏洞,如未更新的插件或软件,那么即使Tor提供了基础的匿名性,用户的安全也可能因此受到威胁。

法律风险与合规问题

- 法律地位的不确定性:在某些国家和地区,使用Tor网络可能被视为可疑行为,特别是在那些网络监控严格或存在强烈网络审查的国家。用户在使用Tor时需了解和遵守当地的法律和规定。

- 误用和滥用的可能性:虽然许多人使用Tor来保护个人隐私和绕过审查,但也有人可能利用Tor的匿名性来进行非法活动。这种行为可能导致对Tor用户的普遍怀疑和更严格的法律监管。

- 合规性风险:企业和组织在使用Tor时,必须考虑数据保护和合规性的要求。例如,通过Tor传输敏感或受规管的数据可能违反特定的行业安全标准或法规。

如何优化Tor的安全性

推荐的安全设置

- 禁用JavaScript和Flash插件:在Tor浏览器中禁用JavaScript和Flash插件可以显著提高安全性,因为这些技术常常被用来执行恶意脚本或跟踪用户活动。

- 使用HTTPS:尽管Tor提供了匿名性,用户仍应尽可能使用HTTPS协议访问网站,以保证数据在传输过程中的端到端加密,防止在出口节点处被窥探。

- 调整隐私和安全级别:Tor浏览器允许用户根据需要调整隐私和安全设置。提高安全级别可以禁用某些可能泄露信息的浏览器特性,如字体和图标等。

结合VPN使用的优势

- 增加一层加密:虽然Tor已提供匿名路由功能,结合VPN使用可以在Tor的加密之外增加一层加密,使得即使数据在进入或退出Tor网络时被截获,也因为VPN的加密而难以被解析。

- 隐藏使用Tor的事实:在某些国家,使用Tor可能会引起当局的注意。通过VPN连接,用户的初始连接被加密,只显示为VPN服务器的IP地址,这样可以隐藏使用Tor的事实。

- 选择出口节点国家:虽然Tor用户无法控制出口节点的具体位置,但通过VPN可以选择一个信任的国家作为数据进入互联网的地点,这样可以部分地规避位于高风险地区节点的潜在威胁。

Tor能否防止网络监控?

Tor通过多层加密和随机的路由选择机制有效地防止网络监控,使得追踪用户的网络活动变得极其困难。然而,它无法阻止通过恶意软件或出口节点进行的监控,用户需配合其他安全工具使用以增强保护。

使用Tor浏览器时是否完全匿名?

Tor浏览器提供了很高的匿名性,但不是完全匿名。虽然它可以隐藏用户的IP地址并保护用户免受网络监视,但如果用户在Tor中登录个人账户或下载执行不安全的文件,仍可能泄露身份。

Tor能否抵御所有类型的网络攻击?

Tor可以提高用户对抗网络监控和位置追踪的能力,但它不是万能的。特别是,Tor无法防御针对浏览器本身的攻击,如JavaScript漏洞利用,用户仍需要保持警惕并及时更新软件以防止此类风险。